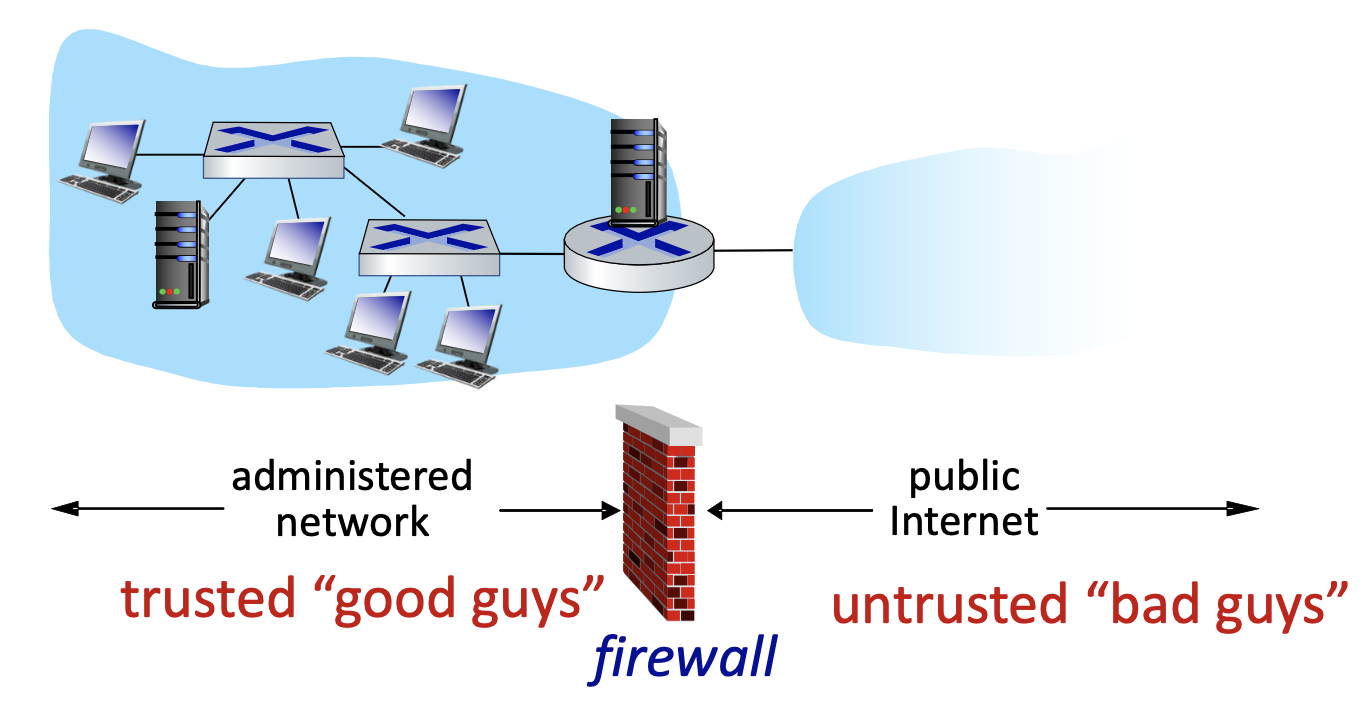

방화벽(Firewall) 외부에서 내부로 많은 패킷이 이동하는데, 이때 위험하거나 이상한 패킷이 들어올 수도 있다. 사설 네트워크에서 데이터를 받을 때, 일부 패킷은 통과시키고 다른 패킷을 차단시키는 기능을 방화벽이라고 한다. 이러한 방화벽은 안전한 시스템을 구축하기 위한 목적이다. Firewalls: why 이러한 방화벽은 왜 도입되었을까? - 서비스 거부 공격 방지 SYN flooding는 TCP 연결 시 사용되는 SYN 신호를 이용하여 공격하는 방법이다. TCP에서 SYN 신호는 TCP 연결을 생성하겠다는 의미이기 때문에 SYN 하나 당 소켓을 하나씩 사용하게 된다. 따라서 SYN 신호를 계속 전송하여 TCP 연결 요청이 많이 오게 되면 그 서버가 죽을 수도 있다. 지금은 이러한 공격은 운영체제 차..