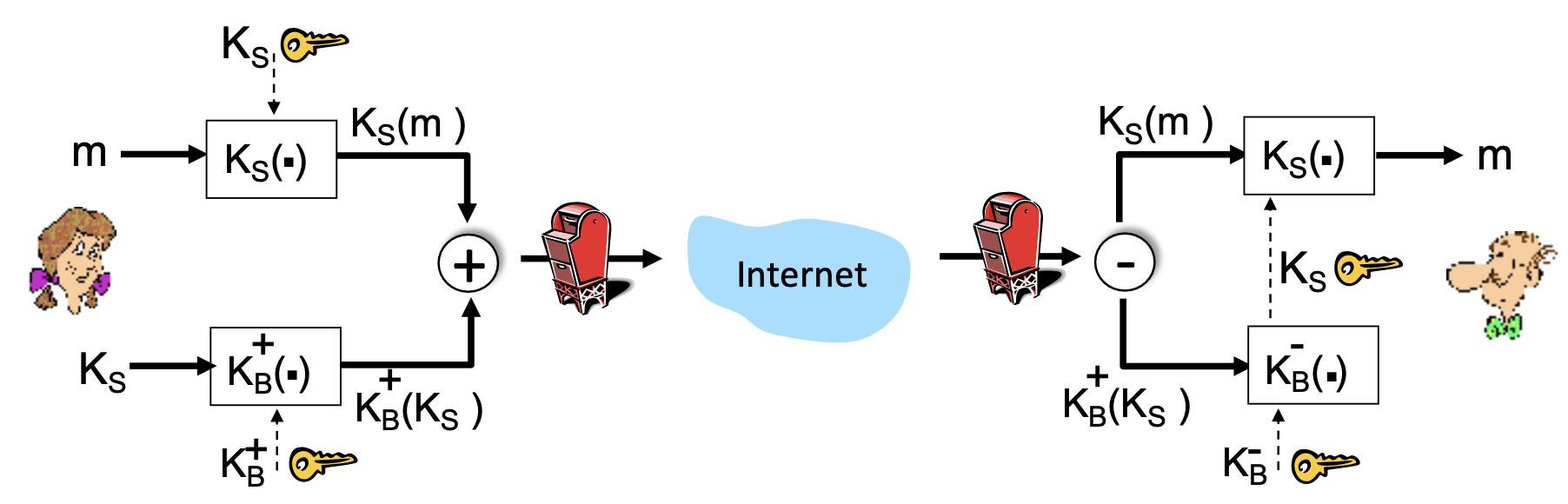

기밀성(confidentiality)

메일과 같은 메세지 전송 시 내용을 키를 사용하여 암호화를 진행한다.

메세지 수신자는 메세지의 내용을 읽기 위해 키가 필요한데, 키를 전달하기 위해 공개키 알고리즘을 이용한다.

이때, 메세지의 내용은 개인키 또는 대칭키로 암호화/복호화가 가능하다.

보통은 대칭키를 생성한 후, 이 대칭키로 메세지 내용을 암호화한 후 대칭키를 공개키로 암호화한다. 암호화된 대칭키는 메세지와 함께 전송된다.

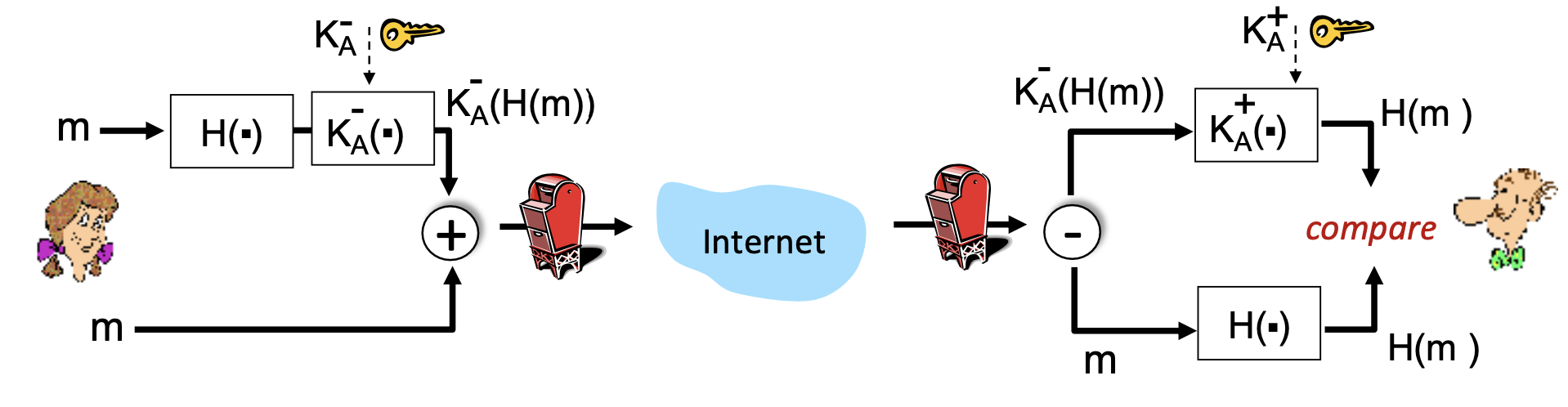

Secure e-mail: 무결성(integrity), 인증(authentication)

이 시나리오는 무결성과 인증까지 보장하는 시나리오다.

1. 송신자는 메세지를 해시하여 MAC를 획득한다.

2. MAC를 개인키로 암호화한다. (전자서명)

3. 메세지와 서명한 MAC를 대칭키 Ks로 암호화한다.

4. Ks는 수신자의 공개키로 암호화한다.

5. 데이터를 전송한다.

6. 수신자는 자신의 비밀키로 Ks를 획득한다.

7. 수신자는 패킷을 획득한 Ks로 복호화한다.

8. 복호화된 패킷에는 누군가의 서명과 메세지가 있다

9. 송신자의 공개키를 통해 서명을 복호화한다. (인증)

10. 복호화된 서명에는 MAC가 존재하고, 이 MAC로 메세지의 무결성을 인증한다.

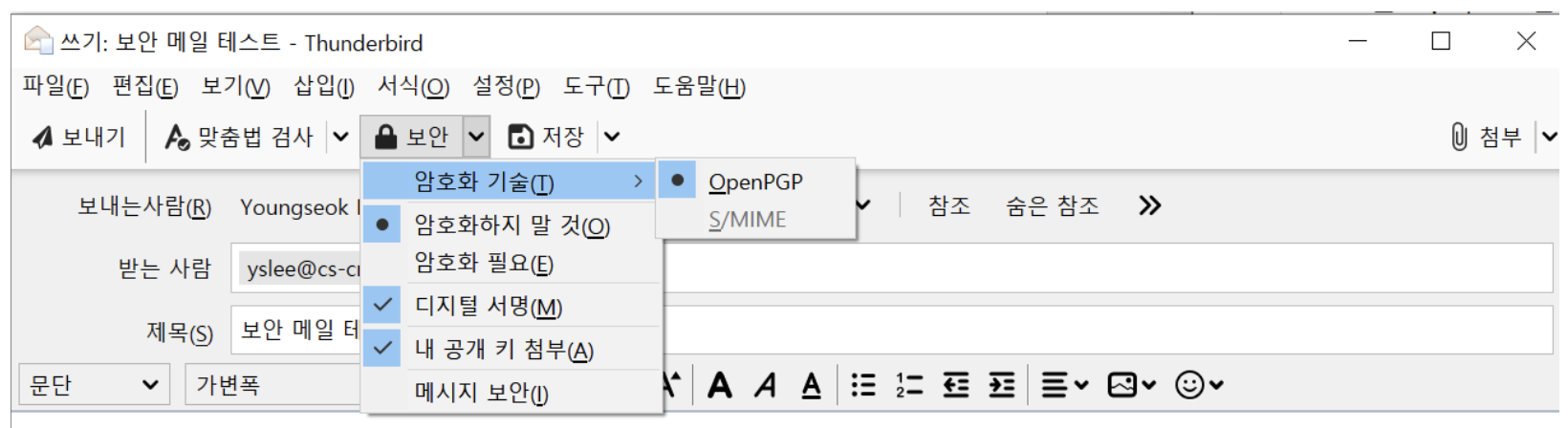

PGP: Pretty Good Privacy

우리는 안전한 메세지 전송을 위해 TLS를 사용한다.

하지만 TLS는 전송 계층의 알고리즘이므로 클라이언트나 서버에서는 암호화되지 않은 상태로 보인다.

따라서 서버와 클라이언트에서도 메세지의 내용을 보이지 않게 숨길 수 있는데, 이때 사용하는 알고리즘이 PGP이다.

이 PGP가 구현되어 있는 대표적인 앱은 Mozilla Thunderbird 메일 앱이다.

위 사진과 같이 Mozilla Thunderbird 메일 앱에서 암호화 기술을 확인하면 OpenPGP가 존재함을 알 수 있다.

네이버나 구글같은 메일에서는 해당 기능을 구현하고 있지 않으며 PGP 기술을 원한다면 플러그인을 통해 따로 다운로드 해야 한다.

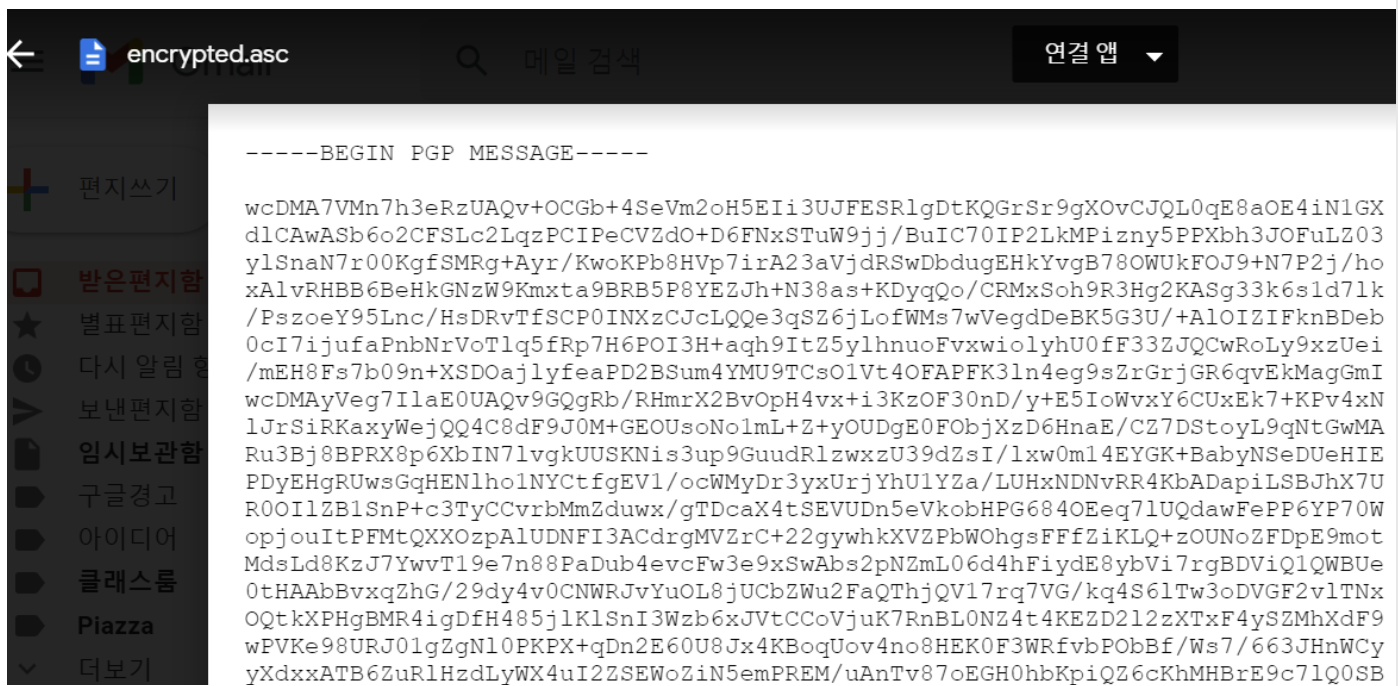

PGP로 암호화된 메일을 키 없이 확인하면 위 사진과 같다.

개인키와 공개키 두 개를 생성하고, 공개키를 상대방에게 전송한다.

타인이 메세지를 훔쳐봐도 메일의 내용을 볼 수 없으며 메일 앱에서 OpenPGP 버튼을 눌러 enable시키면 복호화되어 원문을 확인할 수 있다.

메일을 복호화하면 위 사진과 같이 메일 내용을 확인할 수 있다.

S/MIME

MIME는 Multi-purpose Internet Mail Exchange의 약자로 이메일 확장표준, 즉 메일 첨부파일의 암호화 알고리즘이다.

참고 및 출처

'Computer Science > 컴퓨터네트워크(ComNet)' 카테고리의 다른 글

| [컴네/CN] 암호통신: 방화벽 (0) | 2023.12.09 |

|---|---|

| [컴네/CN] 암호통신: IPSec (0) | 2023.12.09 |

| [컴네/CN] 암호통신: 무결성 (1) | 2023.12.09 |

| [컴네/CN] 암호통신: 대칭키, 공개키 (1) | 2023.12.09 |

| [컴네/CN] 전송 계층 보안, TLS (1) | 2023.12.07 |